Это обновленная и модифицированная версия, ранее популярного плагина WordPress Firewall от SEO Egghead, с исправлением некоторых ошибок, адаптацией под свежие версии PHP и WordPress. Так же немного изменен общий вид, справка и прочие мелочи, делающие работу с плагином удобнее.

Данный плагин для WordPress, мониторит все поступающие веб-запросы к сайту с помощью простого эвристического анализа, обнаруживает и предотвращает наиболее распространённые атаки. Стоит заметить, что существует множество похожих решений, которые выполняют аналогичные задачи; но они не всегда устанавливаются на свежих версиях WordPress, не всегда работают как надо и зачастую их просто сложно установить и настроить. Чего нельзя сказать про этот плагин.

Плагин WordPress Firewall Re самостоятельно ведет белый и черный списки, с описаниями потенциальных нарушителей, в зависимости от того, какие подозрения они вызывают. Его цель — не заменить обновления блога, защиту и контроль со стороны владельца сайта, а скорее смягчить некоторые атаки, дать вам возможность принять какие-то меры по защите сайта.

Данная версия работает на версии PHP — 8.1 и WordPress 6.1

Установка плагина

- Скачайте архив с файлом плагина

- Разархивируйте в удобную для вас папку содержимое архива

- Загрузите файл плагина «wordpress-firewall-re.php» в каталог /wp-content/plugins/

- Активируйте плагин через экран «Плагины» в WordPress.

Настройка не должна быть сложной. Более того, после активации плагина, можно все оставить как есть или при желании задать свои настройки.

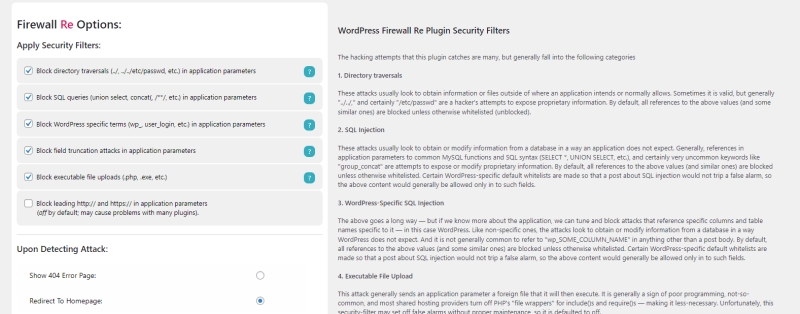

В блоке «Применить фильтры безопасности» можно оставить все как есть.

В блоке «При обнаружении атаки» выберите вариант поведения при обнаружении атакующего. Вы можете или перенаправлять его на ошибку 404 или переадресовывать на главную страницу сайта. После внесения изменений, достаточно нажать на кнопку «Задать фильтры безопасности», настройки будут сохранены.

В блоке «Email», можно указать адрес почты, куда будут приходить уведомления. Опять же можно почту не указывать. Если почта указана, при атаках на ваш сайт, на нее будут приходить уведомления, с информацией об атаке и атакующем. Бывает так, что сайт начинает сканировать бот, и на почту начинает приходить сотни писем, чтобы этого избежать, есть опция «Не отправлять однотипные письма с предупреждениями», которую можно включить.

Язык используемый в плагине, задается автоматически на основе локали сайта, которая задаются в блоке общих настроек WordPress. Если у вас включен русский язык, текст будет на русском, в противном случае — на английском. Чтобы сохранить вид плагина в виде одного файла, перевод включен в плагин.

Фильтры безопасности плагина брандмауэра WordPress (Firewall Re)

Вариантов взлома, которые улавливает этот плагин, много, но большая часть из них, так или иначе делятся на следующие категории:

1. Обход каталога (Directory Traversal)

Эти атаки обычно направлены на получение информации или файлов за пределами того, что приложение намеревается или обычно разрешает. Иногда это действительно, но обычно «.. / .. /» и, конечно же, «/ etc / passwd» — это попытки хакера раскрыть конфиденциальную информацию. По умолчанию все ссылки на вышеуказанные значения (и некоторые подобные) блокируются, если иное не внесено в белый список (разблокировано).

2. SQL-инъекция / заражение (SQL Injection/Tainting)

Эти атаки обычно направлены на получение или изменение информации из базы данных способом, которого приложение не ожидает. Как правило, ссылки в параметрах приложения на общие функции MySQL и синтаксис SQL (SELECT *, UNION SELECT и т.д.) и, конечно же, очень необычные ключевые слова, такие как «group_concat», являются попытками раскрыть или изменить конфиденциальную информацию. По умолчанию все ссылки на вышеуказанные значения (и аналогичные) блокируются, если иное не внесено в белый список. Некоторые белые списки по умолчанию для WordPress создаются таким образом, чтобы сообщение о внедрении SQL не вызывало ложной тревоги, поэтому вышеуказанный контент обычно разрешен только для таких полей.

3.Специфичная для WordPress SQL-инъекция ( WordPress-Specific SQL Injection)

Вышесказанное имеет большое значение, но если мы знаем больше о приложении, мы можем настраивать и блокировать атаки, которые ссылаются на определенные столбцы и имена таблиц, характерные для него — в данном случае WordPress. Как и неспецифические атаки, атаки направлены на получение или изменение информации из базы данных способом, которого WordPress не ожидает. И обычно не принято ссылаться на «wp_SOME_COLUMN_NAME» ни в чем, кроме тела сообщения. По умолчанию все ссылки на вышеуказанные значения (и некоторые подобные им) блокируются, если иное не внесено в белый список. Некоторые белые списки по умолчанию для WordPress создаются таким образом, чтобы сообщение о внедрении SQL не вызывало ложной тревоги, поэтому вышеуказанный контент обычно разрешен только для таких полей.

4. Загрузка исполняемого файла (Executable File Upload)

В то время как загрузка графических файлов в ваш блог — .jpg, .gif, .png и т. Д. Является Нормальной, Обычно не загружаются исполняемые файлы — .php, .exe и т. Д. Иногда злоумышленники используют слабое место в приложении, которое позволяет выполнять загруженные файлы в какую-либо галерею. Без надлежащих разрешений UNIX (или Windows) это может иметь место. Поскольку это встречается не так часто, такие файлы полностью отклоняются, если иное не внесено в белый список.

5. Усечение полей (Field Truncation)

Эта атака обычно отправляет серию пробельных символов или нулевой символ для изменения или дублирования значения параметра. NULL обычно используются для удаления оставшейся части строки, поэтому SOME + NULL + THING становится «SOME», а «THING» теряется или игнорируется. Пробелы обычно используются для дублирования значения в базе данных или проверки проверки, где пробелы игнорируются, и поэтому дубликат вставляется.

6. Удаленное выполнение файла (Remote File Execution)

Эта атака обычно отправляет параметру приложения внешний файл, который он затем выполняется. Как правило, это признак плохого программирования, не очень распространенный, и большинство провайдеров общего хостинга отключают «файловые оболочки» PHP для include()s и require()s, что делает его менее необходимым. К сожалению, этот фильтр безопасности может вызывать ложные срабатывания без надлежащего обслуживания, поэтому по умолчанию он отключен.

6. Удаленное выполнение файла (Remote File Execution)

Эта атака обычно отправляет параметру приложения внешний файл, который он затем выполняется. Как правило, это признак плохого программирования, не очень распространенный, и большинство провайдеров общего хостинга отключают «файловые оболочки» PHP для include()s и require()s, что делает его менее необходимым. К сожалению, этот фильтр безопасности может вызывать ложные срабатывания без надлежащего обслуживания, поэтому по умолчанию он отключен.

Последнее изменение 2.11.2022

Скачать самую актуальную версию с Github

Автор оригинального плагина: www.seoegghead.com (не работает)

К этой записи нет комментарий. Ваш будет первым!